Mnoho bezpečnostních postupů, které jsou dnes stále široce přijímány, jsou zastaralé. Mnohé z nich dávaly smysl v době krátkých hesel a neomezeného přístupu na pracoviště, zatímco některé se lidé naučily z televizních pořadů s „ruskými hackery“ prolamujícími se do Pentagonu. V tomto článku to podíváme.

„Měňte si své heslo na měsíční bázi.“

Nutnost změnit heslo, aby byly účty v bezpečí, je prastarý mýtus. Požadavek na pravidelnou změnu hesla je kontraproduktivní. Podle nedávné studie má většina lidí 70–80 hesel. Změna tohoto počtu hesel za měsíc by rychle změnila věci v nepořádek, zatímco změna pouze jednoho nebo dvou hesel (a ponechání zbytku beze změny) by nedávalo smysl. Praktický výsledek takových politik můžeme pozorovat v sekvenčních nebo velmi podobných heslech, která si člověk může zapamatovat. Password2019, Password2020, Password2021 jsou jen příklady, ale jsou blízko k realitě.

Co když váš správce systému nastaví silné, náhodné heslo, místo aby vám umožnil vybrat si vlastní? Taková hesla jsou prvními kandidáty na nechvalně známou žlutou samolepku, která nás přivádí k dalšímu mýtu.

„Nezapisujte si to!„

„Žlutá nálepka“ se stala synonymem pro nebezpečná hesla, která jsou nezabezpečeně uložena spolu s chráněným zařízením nebo médiem nebo jsou přímo vystavena všem.

Neuchovávejte svá hesla na místě, kde je může vidět někdo, kdo je vidět nemá. Neukládejte svá hesla společně s chráněnými zařízeními nebo médii.

Napsání hesla na kus papíru však není nic špatného, pokud tento kus papíru uložíte na bezpečném místě. Definice „bezpečného místa“ se liší. Ve vaší kanceláři to může být trezor nebo dokonce skříňka. Doma by to mohl být jednoduchý šuplík. Jde o to, že náhodný kolemjdoucí by heslo neměl vidět ani k němu snadno získat přístup. V žádném případě nepřikládejte tento kus papíru k zařízení nebo médiu, které dané heslo chrání.

Papírové zabezpečení může být pro váš účel v pořádku, ale správci hesel by mohli být lepším řešením.

„Použijme správce hesel!„

I když na používání správce hesel jako takovém není nic špatného, nejprve se podívejte na možné správce hesel a jejich kvality. Běžné webové prohlížeče, jako je Google Chrome nebo Microsoft Edge, mají například možnost ukládat a synchronizovat vaše hesla prostřednictvím příslušných cloudových služeb. Hesla však nejsou dodatečně zašifrována a kdokoli s přístupem k vašemu odemknutému počítači se systémem Windows, může vaše hesla zobrazit několika kliknutími pomocí jednoduché aplikace. Navíc kdokoli, kdo zná vaše přihlašovací jméno a heslo (a může projít dvou faktorovým ověřením, pokud je používáte), může získat vaše hesla z cloudu.

U jiných typů správců hesel to tak úplně není. Například oblíbený open-source správce hesel BitWarden má možnost automaticky uzamknout váš uložiště hesel po určité době nečinnosti, po které bude útočník muset zadat vaše hlavní heslo, aby uložiště dešifroval.

Správci hesel jsou skvělou možností pro uložení řady silných, jedinečných hesel, na která by si rozumný člověk nikdy nevzpomněl. Při výběru proveďte náležitou péči a nastavte silné a jedinečné hlavní heslo, pokud je podporováno.

„Moje data jsou v bezpečí, protože jsou šifrována pomocí AES-256„

Ani náhodou! AES-256 je skvělý šifrovací algoritmus pro ochranu dat v klidu. Samotná šifra je však pouze částí rovnice. Považujte šifru za bránu. Jak je brána bezpečná, je tu také zámek, klíč a plot. Nikdo se zdravým rozumem nikdy nezaútočí na 256bitový šifrovací klíč. Útočník se pokusí vybrat zámek (tím, že se pokusí uhodnout vaše heslo), nebo ukrást klíč (získáním vašeho hesla odkudkoli je uloženo), nebo přeskočit plot (vytažením klíče z paměti RAM vašeho počítače), nebo… Existuje mnoho účinných útoků, ale žádný necílí na samotný šifrovací algoritmus.

Dobrým příkladem špatně provedeného silného šifrování je ukázáno v článku Synology NAS Encryption: Forensic Analysis of Synology NAS Devices. Pokud se uživatel rozhodne automaticky odemknout zašifrované svazky při spouštění, systém uloží šifrovací klíč spolu se zašifrovanými daty, přičemž klíč ochrání pevnou, známou výchozí přístupovou frází „$1$5YN01o9y“. S touto implementací existuje mnoho dalších problémů, jako je nemožnost změnit hesla nebo zrušit kompromitované klíče, což činí toto šifrování založené na AES-256 výrazně méně bezpečné, než by se mohlo zdát.

„V tom případě nepoužívejme AES-256! Potřebujeme vlastní šifrování“

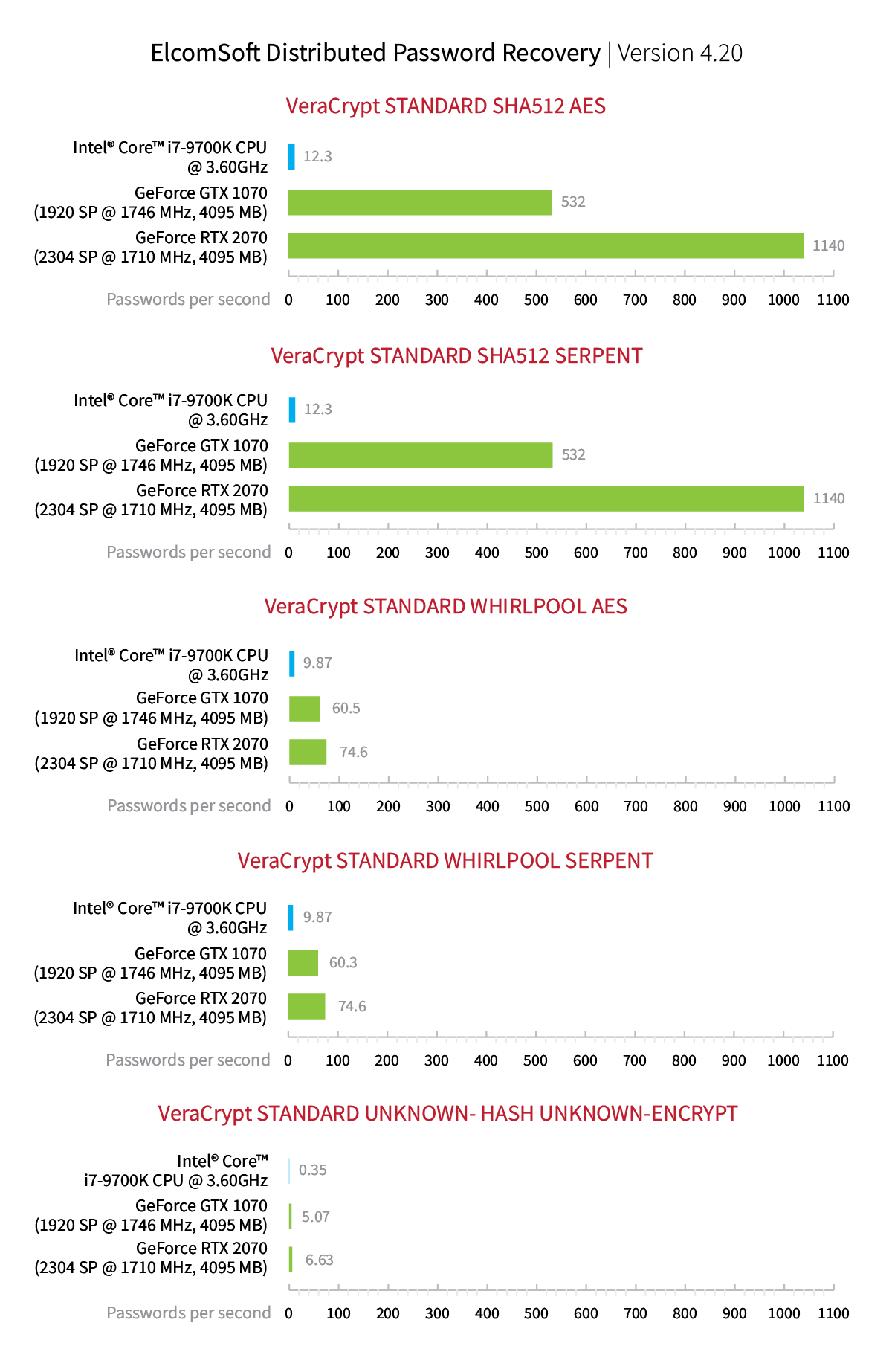

AES-256 je jako šifrovací algoritmus naprosto v pořádku. V článku Breaking VeraCrypt containers byla testována síla různých šifrovacích algoritmů a bylo zjištěno, že při napadení kontejnerů VeraCrypt šifrovaných AES a Serpentem není doslova žádný rozdíl. Je pravda, že existuje asi 15 možností šifrování, ze kterých si uživatel může vybrat. Jde o to, že výběr šifrovacího algoritmu, nemá téměř žádný vliv na rychlost útoku na obnovu hesla. Útok je ovlivněn volbou hashovací funkce a počtem hašovacích iterací, o kterých většina uživatelů nemá ani ponětí. Volba jakékoli jiné možnosti šifrování než AES zpomaluje rychlost čtení/zápisu šifrovaného kontejneru, ale téměř neovlivňuje jeho bezpečnost.

Pro zabezpečení vašich dat není třeba nahrazovat AES jiným šifrovacím algoritmem. Více si o tom můžete přečíst v It’s Hashed, Not Encrypted.

„Standardní řešení lze snadno prolomit. Udělejme si vlastní!„

Je to velmi smutná situace pro všechny zúčastněné, když váš specialista na bezpečnost IT chce udělat všechno od nuly. Nedávný příklad je popsán v Tally ERP 9 Vault: How to Not Implement Password Protection. Vývojáři se rozhodli, že šifrování AES a standardní PBKDF nejsou dostatečně bezpečné k ochraně dat v jejich účetním produktu, a vynalezli vlastní hashovací a šifrovací funkce. Výsledkem byla naprostá katastrofa. Zvu vás k přečtení výše uvedeného článku, abyste si uvědomili, že „vlastní“ řešení se mohou stát vaším nejhorším nepřítelem.

„SMS nejsou řádně zabezpečené, takže vynechám dvou faktorovou autentizace„

Jakékoli dvou-faktorové ověřování je lepší než žádné dvou-faktorové ověřování. Je pravda, že existuje několik přetrvávajících problémů s celulárními sítěmi, jak je popsáno v článku Easy SMS Hijacking – Schneier on Security. Chyba je zde v příčinné souvislosti. SMS není nejlepší volba dvou-faktorové autentizace. Jakákoli 2FA je však lepší a nekonečně bezpečnější než žádná 2FA. Pokud máte možnost použít jinou metodu 2FA, rozhodně ji použijte. Pokud ne a SMS je jediný způsob, jak udělat 2FA, pak použijte SMS jako možnost „mnohem lepší než nic“.

Vše, co potřebujeme, je bezpečné heslo

I když by vaše heslo mělo být přiměřeně složité a přiměřeně bezpečné, dobré heslo má mnohem důležitější vlastnosti než jen jeho délku a entropii („náhodnost“). Pokud používáte stejné silné a složité heslo k ochraně několika různých účtů, nebuďte překvapeni, když bude v rychlém sledu napadeno několik vašich účtů. Nebuďte zřejmí; v článcích How to Break 30 Per Cent of Passwords in Seconds a How to Break 70% of Passwords in Minutes jsou uvedené běžně používané útoky, které mohou být a budou prováděny na vaše hesla.

Jediné silné heslo nestačí. Všechna vaše hesla musí být jedinečná a nesmí se řídit zjevným vzorem. Musí být přiměřeně silná (s důrazem na „přiměřeně“) a neměla by se nacházet v seznamu Top-10,000 Passwords.

Originální nepřeložený článek naleznete zde:

https://blog.elcomsoft.com/2021/12/worthless-security-practices/