Zajištění Chain of Custody pro digitální důkazy je obtížnější, než pro ostatní typy důkazů, jako jsou například střelné zbraně. Jeden z důvodů je, že digitální důkazy mohou být pozměněny bez zanechání očividných stop. Proto jedna z nejčastějších otázek, kterou vaše protistrana položí je: ‚Jak můžete dokázat, že s důkazy nebylo manipulováno?‘. To je důvod, proč kromě kromě známých způsobů pro zachování Chain of Custody (jako je vyplňování chain of custody forms), jsou zde speciální metody pro digitální evidenci.

Tento článek vysvětluje tyto metody využívající Belkasoft X, což je nástroj pro digital forensics and incident response (DFIR) od Belkasoft.

První fáze – Akvizice dat

Toto je první fáze každého DFIR vyšetřování a je to místo, kde se poprvé objevuje chain of custody. Vynechme shromažďování fyzických důkazů, jako bychom to udělali u položek které nejsou DFIR. Specifické metody pro digitální forenzní analýzu začínají při akvizici dat. Budeme se soustředit na to, co může být v této fázi uděláno špatně, a co může chain of custody anulovat.

Pracování s originálními daty namísto se sekundární „pracovní“ kopií získaných dat, téměř jistě změní originální data. I když se nezmění obsah záznamu vyšetřovatelem, jakákoliv činnost, jako je např. otevření záznamu, změní jeho vlastnosti. I když to zní nepravděpodobně, stále často slýcháme o používání originálních disku, dokonce i originálního live systému pro vyšetřování. Jako příklad tohoto použití by mohlo být otevření internetového prohlížeče na důkazním počítači a prohlížení nedávné historie.

Lehce lepší, ale stále riskantní přístup je práce s originálním zdrojem dat který je chráněný pomocí SW blokátoru zápisu. SW blokátory zápisu jsou nechvalně známe pro neblokování zápisu vůči errorům, ale to není jediný problém který mají. Následující článek nastiňuje vynikající přehled toho, co se může pokazit při používání softwarového blokování zápisu.

Pokud používáte hardwarová zařízení blokující zápis, pamatujte, že SSD disky nelze tímto zařízením plně chránit. Vyšetřovatel si musí být vědom následujících potenciálních změn SSD, které mohou nepravidelně a nevyhnutelně nastat, jako je TRIM nebo garbage collection.

Standartní přístup k získávání dat je vytvořit klon nebo image originálního zařízení. V průběhu akvizice musí být originální zařízení chráněno hardwarovým blokátorem zápisu (i když víme že SSD disky nejsou plně chráněné před změnou dat, tento způsob je to nejlepší, co můžeme udělat, pokud obsah SSD není zašifrován, což umožňuje možné invazivní metody akvizice)

Může se stát něco špatně i když použijeme tento přístup? Ano! Jeden příklad může být, že při klonování, nebo vytváření image originálního zařízení zapomene vyšetřovatel sterilizovat zařízení na které je image ukládán. Pokud cílový disk, který má sloužit jako klon důkazního disku nebyl řádně vymazán nebo naformátován, můžete být nemile překvapení „smetím“ vycházejícím ze starých případů, například různé artefakty získané pomocí carvingu.

Pro dodržení chain of costody, se musí vyšetřovatel ujistit, že získaná data jsou stejná jako originální data. Pravděpodobně nejznámější metodou je kontrolní součet neboli hash. Před provedením jakékoli další analýzy je dobrým postupem vypočítat hash pro celý zdroj dat a všechny soubory uvnitř. Běžné chyby v této fázi vyšetřování mohou být:

- Nevypočítat kontrolní součet (hash).

- Použítí pouze MD5 pro vypočítání kontrolního součtu (hash). Tento algoritmus je známý pro různé kolize, a když je používán, měl by být doplňován dalším algoritmem, jako je například SHA-1 nebo SHA-256.

Bohužel, většina z výše diskutovaných problémů není u moderních smart zařízení proveditelná. Nemůžete získat veškerý obsah moderního smartphonu: v současné době neexistuje žádná metoda, kterou by pro to výrobce poskytoval. Výpočet hash je samozřejmě skvělý, ale nevyhnutelně poskytne různé výsledky pro data získaná z mobilního telefonu, což znamená, že dvě po sobě jdoucí akvizice budou mít různé hodnoty kontrolního součtu (hash).

Výpočet hash také nebude fungovat pro memory dump. Kvůli důležitostí informací (zejména týkajících se šifrování) uložených v dočasné paměti, akvizice dat z RAM je důležitou součástí. Výpočet hash pro výpis paměti RAM však nemá smysl prokázat, že odpovídá původním datům.

Konečně, pokud z nějakého důvodu musí vyšetřovatel vytvořit image běžícího počítače nebo notebooku, hodnoty hash se budou přirozeně lišit i pro dvě po sobě jdoucí akvizice.

Přesto je stále nutné vypočítat hash, pro to, aby se zajistilo že s daty nebylo manipulováno po akvizici.

Aby bylo jednodušší zajistit chain of custody během shromažďování dat, Belkasoft X obsahuje funkce pro forenzní získávání pevných a vyměnitelných disků, mobilních zařízení, paměti RAM a cloudových dat. Produkt podporuje výpočet hash MD5, SHA1 a SHA256 pro image i soubory uvnitř.

Fáze zkoumání

Během fáze zkoumání musíte zdokumentovat akce, které provedete v rámci svého DFIR nástroje, abyste zachovali chain of costody. Vyšetřovatel musí odpovědět na následující otázky v průběhu vyšetřování, protože forenzní analýza musí být zopakovatelná. Jaká byla vaše konfigurace nástroje? Jaké typy vyhledávání jste nastavili? Jaké byly výsledky?

V této fázi může Belkasoft X pomoci odpovědět na tyto otázky pomocí následujících metod:

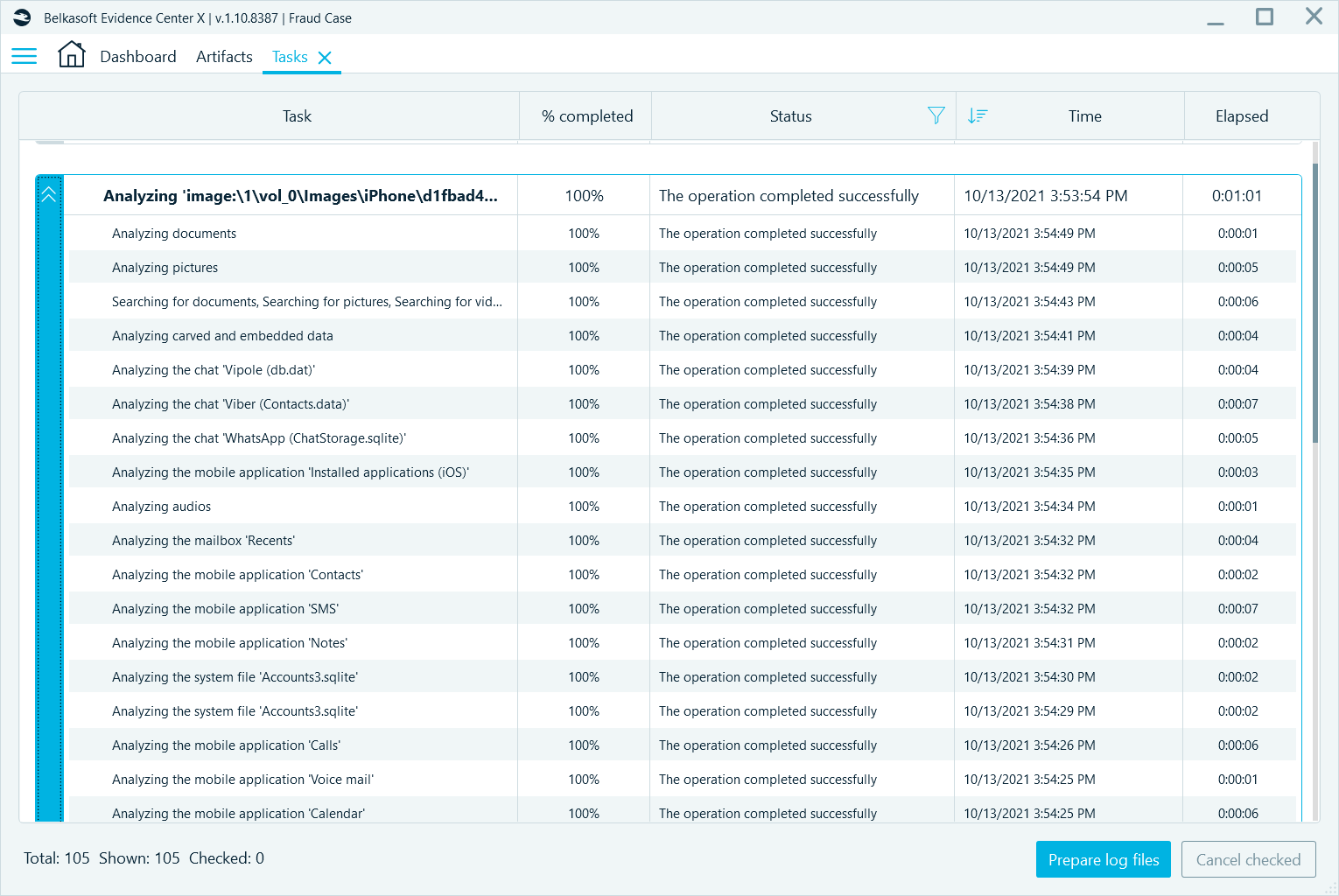

- V okně Úlohy/Tasks produkt zobrazuje vyšetřovateli všechny úlohy, které byly spuštěny pro konkrétní případ. Tyto úlohy jsou uloženy v centralizované databázi a budou zobrazeny, i když znovu spustíte produkt nebo znovu otevřete případ.

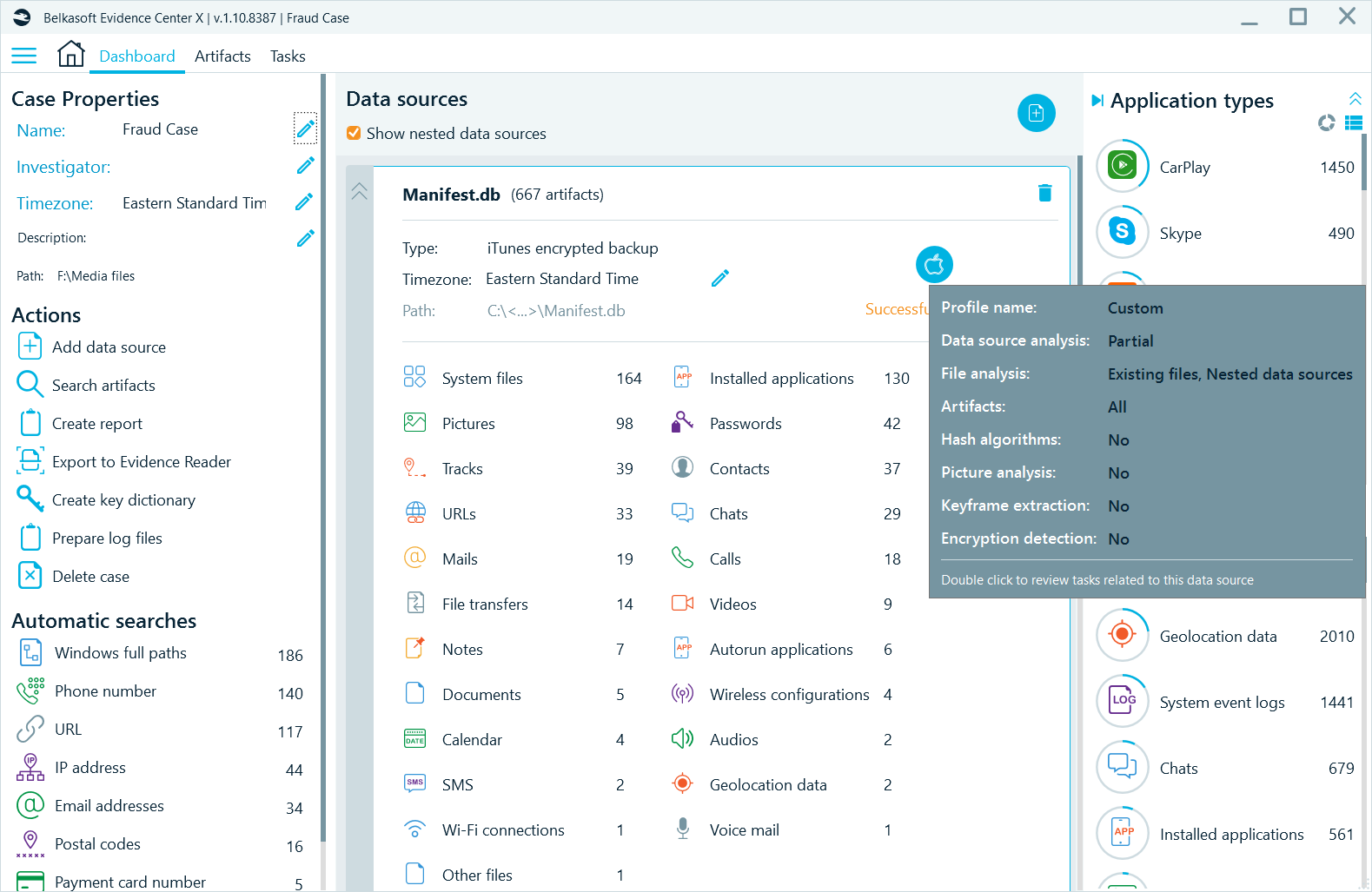

- Na řídicím panelu si můžete prohlédnout možnosti analýzy, které byly spuštěny pro každý zdroj dat, umístěním ukazatele myši na ikonu typu zdroje dat:

- Produkt vám poskytne informace, jako je datum a čas vytvoření případu, jméno vyšetřovatele, poznámky k případu atd.

- U každé informace, kterou Belkasoft X okamžitě obnoví (jako je chat, odkaz v prohlížeči, dokument, obrázek atd.), si produkt zachovává svou cestu původu, a tak vám pomůže vysvětlit, odkud byl konkrétní artefakt extrahován.

Fáze analyzování

V Belkasoft X je velké množství analytických funkcí, které mohou vyšetřovatelé použít při analýze, jako je například klasifikace obrázků, vizualizace grafu připojení, vizualizace časové osy a další.

V rámci Belkasoft X nejsou zahrnuty žádné konkrétní prostředky pro zajištění chain of custody pro tuto fázi. Avšak stejně jako ve fázi vyšetřování, lze v okně Úlohy vidět akce, které byly v produktu spuštěny, jako je vyhledávání tváří v obrázcích nebo detekce shody hash setů či OCR.

Reportování

Je důležité zmínit, že váš report z nástrojů DFIR zdaleka nestačí k zajištění chain of cusotdy. Digitální forenzní softwarové produkty obsahují jen malý zlomek toho, co je nakonec potřeba k zajištění řádného chain of custody. Vyšetřovatel musí doplnit reportovací funkce produktu vysvětlením, jaké další nástroje byly použity, jaké byly zdroje dat, jak byla data získána, jak byla zajištěna integrita dat a jak byla data zkoumána a analyzována. Aby váš report, posudek, technická zpráva obstály u soudu, musí jasně popisovat, jak byl v průběhu celého případu udržován chain of custody.

Vzhledem k tomu, že tento druh informací jde obvykle mimo váš DFIR nástroj, nebude v této fázi plně poskytovat všechny nezbytné součásti chain of custody. Vaše vlastní šablony a osvědčené postupy a metodiky naopak ano.

V průběhu vyšetřování

Jednou z důležitých otázek, na které je třeba vzpomenout při řešení chain of custody a která se týká všech fází, je to, že vyšetřovatel nemusí pouze vést seznam všech, kteří se dotkli důkazů, ale musí také zajistit, aby nikdo jiný neměl k datům přístup. Vzhledem k tomu, že elektronický důkaz existuje prakticky, existuje více způsobů, jak příležitostně takový přístup získat, než k fyzickému důkazu, jako je zbraň. Například ponechání naklonovaného pevného disku na stole v místnosti, kde současně pracují další vyšetřovatelé, přeruší chain of custody. Podobně, ponechání odemknutého počítače může potenciálně zneplatnit všechny soubory důkazů uložené na tomto počítači.

U mobilního zařízení je snadné přerušit chain of custody tím, že necháte zapnutý pouze jeden z přístupových protokolů, včetně protokolů pro mobilní připojení, WiFi nebo Bluetooth, pro zařízení které není chráněné Faradayovou taškou.

Závěr

Zachování chain of custody je zásadní pro důkazy předložené u soudu. Nezachování nebo nemožnost prokázat, že se zachoval nebo případně objevil byť nepatrný problém s jediným krokem v chain of custody, může zneplatnit celou sadu důkazů a případně považovat celé vyšetřování vyšetřovatele u soudu za nepřípustné.

Pokud jde o digitální důkazy, v tomto procesu může dojít k ještě většímu počtu chyb než u fyzického důkazního předmětu. Vyšetřovatel si musí být plně vědom těchto opatření a používat osvědčené postupy popsané v tomto a mnoha dalších podobných článcích na toto téma. Doporučuje se také, aby vyšetřovatel rozuměl funkcím jejich DFIR nástroje, které usnadňují údržbu chain of custody, včetně forenzně spolehlivých metod akvizice, jejich použitelnosti, výpočtu kontrolních součtů (hash) a dalších.

Originální článek najdete zde: https://belkasoft.com/preserving_chain_of_custody