I když se zdá, že ransomware a phishingové útoky dominují titulkům a povědomí v oblasti kybernetické bezpečnosti, existuje další hrozba, která je pravděpodobně tajnější a nebezpečnější: Kompromitace obchodních emailů (BEC) nebo také někdy nazývaná CEO podvod.

Kompromitující útok na obchodní email využívá principy sociálního inženýrství, kdy aktér hrozby odešle dobře vytvořený e-mail, který je šitý na míru jednotlivci nebo malé skupině lidí – obvykle ve finančním oddělení nebo někdy v lidských zdrojích. E-mail je obvykle zasílán z podvržené e-mailové adresy generálního ředitele (odtud název CEO podvod) nebo jiného vedoucího představitele. Email vyjadřuje naléhavou a často tajnou potřebu převést peníze.

Je zřejmé, že existuje mnoho různých variant kompromitujícího útoku na obchodní e-mail. Chcete-li získat představu o tom, jak se liší, společnost Tessian, poskytovatel zabezpečení e-mailu, má dobrý přehled o 8 skutečných příkladech kompromitujících útoků na obchodní e-maily. Bez ohledu na to, jak se liší, konečným cílem e-mailu je přesvědčit příjemce, aby převedl peníze bankovním převodem nebo poslal citlivé informace.

Zde je několik statistik, které hovoří o závažnosti BEC a škodách, které v poslední době způsobily:

Na základě stížností obdržených od FBI’s Internet Crime Report, BEC schémata byla nejnákladnější v roce 2020 se ztrátami hlášenými ve výši 1,8 miliardy dolarů. Ve stejné zprávě FBI uvádí, že BEC útoky jsou 64krát horší než ransomware.

APWG Phishing Activity Trends Report uvádí, že průměrná částka požadovaná při útocích BEC bankovním převodem ve 2. čtvrtletí 2021 byla 106 000 USD, oproti 75 000 USD ve 4. čtvrtletí 2020. Aktéři hrozeb jsou zároveň chamtivější a sofistikova nější.

To ani nebere v úvahu ty útoky BEC, které byly provedeny tak bezchybně, že cílová organizace ani nevěděla, že byly podvedeny!

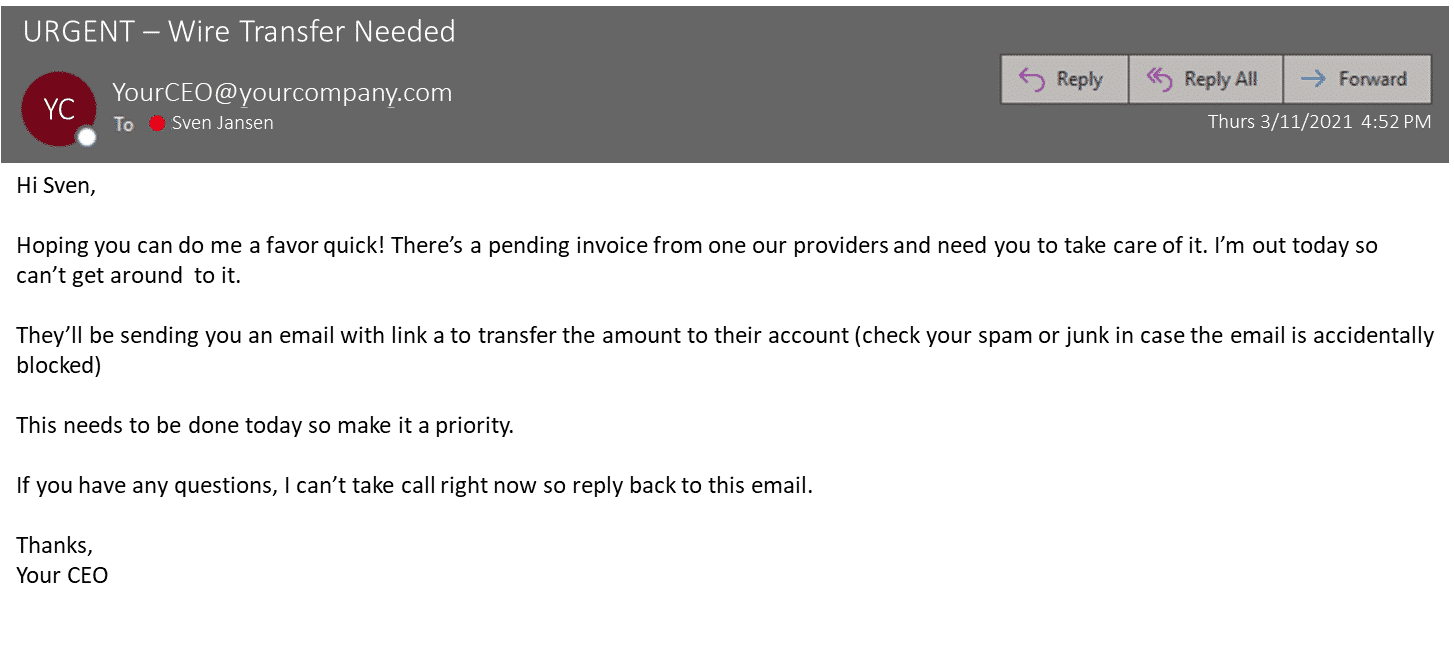

Tento příspěvek nastíní fiktivní, ale skutečný příklad útoku BEC. Náš příklad začíná tím, že Sven Jansen, účetní úředník, dostane naléhavý e-mail od svého generálního ředitele, aby mu převedl peníze na účet.

E-mail, i když vypadá legitimně, má několik výmluvných známek dobře promyšleného, sociálně inženýrského BEC útoku:

Je to v přirozeném a ležérním tónu bez pravopisných chyb a je gramaticky správné.

Naléhavost je vyjádřena několikrát, je to jak v předmětu e-mailu a také v celém těle e-mailu.

E-mail byl odeslán pozdě během dne, byl odeslán v 16:52. Pro podvodné e-maily BEC je typické, že jsou odesílány pozdě během dne a často ve čtvrtek nebo pátek nebo před zákonem stanoveným svátkem.

Instrukce zní nevolat generálního ředitele, protože je mimo kancelář. Spíše je pokyn odpovědět na e-mail, který zjevně obdrží aktér hrozby.

Další běžnou taktikou používanou v e-mailech, ale která nebyla použita v e-mailu Svenovi – je udržet bankovní převod v tajnosti nebo to nikomu neříkat.

Naneštěstí Sven, stejně jako tisíce dalších, nerozpoznal, že byl cílem obchodního e-mailového kompromitačního útoku. Než se ve čtvrtek vydal domů, poslal bankovní převod, jak dostal pokyny v e-mailu, o kterém se zmínil jeho generální ředitel. V pondělí si Svenův manažer všiml, že něco není v pořádku. Generální ředitel potvrdili, že ve čtvrtek neposlal Svenovi e-mail s žádostí o převod peněz…

A tady začíná vyšetřování.

Fáze jedna: Sbírejte důkazy z cílového bodu kompromitovaného obchodního e-mailu

Přestože vyšetřování BEC nemusí být tak naléhavé nebo časově citlivé jako únik dat nebo útok ransomwaru, je naléhavé, pokud jde o ověření a potvrzení, že k útoku BEC došlo. Čím dříve můžete potvrdit, co se stalo – a jak – tím větší šanci má vaše organizace na zastavení nebo zrušení platby.

Často budete přesně vědět, co hledáte. Jde pouze o to, abyste provedli náležitou péči a shromáždili důkazy. Nástroj, který používáte pro shromažďování, by vám měl umožnit být velmi cílený, abyste minimalizovali množství času stráveného pořizováním, které není nutné pro vaše vyšetřování.

Magnet AXIOM Cyber vám poskytuje vysokou míru flexibility, pokud jde o to, jak cílení chcete být ve své akvizici. AXIOM Cyber obsahuje předem nakonfigurovaná cílená umístění, jako jsou položky na ploše, dokumenty a aktivita procházení webu – z nichž všechny mají vysokou důkazní hodnotu.

AXIOM Cyber vám také dává možnost vytvořit si vlastní cílená místa v závislosti na tom, kolik potřebujete shromáždit dat, nebo na typu případu. Chcete-li se dozvědět více o tom, jak vlastní cílená místa v AXIOM Cyber vytvořit, přečtěte si Vlastní cílená místa s Magnet AXIOM Cyber.

Navíc AXIOM Cyber má schopnost provádět vzdálené sběry cílových koncových bodů, i když nejsou připojeny k vaší podnikové síti fyzicky ani prostřednictvím VPN.

Nyní, když jste rychle shromáždili data, která potřebujete, je čas je analyzovat.

Fáze dvě: Analyzujte důkazy a ověřte kompromitační útok na obchodní e-mail

Když přemýšlíme o našem scénáři se Svenem, už máme neoficiální a verbální důkazy, které potvrzují, co se stalo. Úkolem forenzního experta je však získat digitální důkazy k prokázání toho, co se stalo, a sestavit komplexní linku postupu.

Budete chtít forenzní nástroj, který vám umožní pracovat rychle a dá vám největší šanci na včasnou reakci. Doufejme, že vám to pomůže zastavit nebo zrušit jakoukoli provedenou platbu.

Opět platí, že AXIOM Cyber je dobrou volbou pro analýzu digitálních důkazů díky své silné podpoře artefaktů pro Office 365 a Google Workspace. Mezi zajímavé položky, které musí vyšetřovatel hledat, patří: pravidla předávání, aktivita přihlášení, jakékoli změny oprávnění, ukazatele, kdy začala škodlivá aktivita, a zda byla nějaká data exfiltrována.

Unified Audit Logs a User Access Logs jsou dva artefakty v AXIOM Cyber, které mohou poskytnout velké množství informací, když pracujete na vyšetřování útoku BEC.

Unified Audit Logs

Zvažte zahájení vyšetřování shromažďováním protokolů Unified Audit Logs od vašeho poskytovatele e-mailu. Mnoho organizací využívá Office 365 nebo Google Workspace pro e-maily i pro své sady produktivity. Tento blogový příspěvek, Expanded Office 365 Unified Audit Log Capabilities with Magnet AXIOM Cyber, poskytuje skvělý návod, jak tyto protokoly shromažďovat a importovat do AXIOM Cyber.

Některé z relevantních informací, které lze nalézt v jednotných protokolech auditu, zahrnují role a oprávnění, pravidla předávání, aktivitu přihlášení, změny oprávnění, IP adresy a exfiltraci dat.

Protokoly přístupu uživatelů

V závislosti na nastavení sítě můžete také chtít stáhnout logování přístupu uživatelů. Tento artefakt agreguje data o využití klienta podle role a produktu v rámci aplikace Microsoft Windows Server. Protokolování uživatelského přístupu obsahuje spoustu užitečných dat, včetně:

Údaje související s uživatelem:

Uživatelské jméno

Počet aktivit

Poprvé viděn

Naposledy viděn

GUID role

Název role

Údaje související se zařízením:

IP adresa

Počet aktivit

Poprvé viděn

Naposledy viděn

GUID role

Název role

Fáze tři: Pokuste se zastavit nebo zvrátit platbu kontaktováním vaší finanční instituce nebo donucovacích orgánů

V tuto chvíli, po vytvoření krátké zprávy, je vaše práce forenzního experta téměř u konce. To, co se stane potom, však může trvat značnou dobu: pokusit se zastavit platbu útočníkovi BEC nebo ji zvrátit.

Prvním krokem je vědět, na koho se obrátit, pokud se vaše organizace stala obětí útoku BEC.

Finanční instituce

Jednotlivci a podniky musí co nejdříve kontaktovat své příslušné finanční instituce. Okno pro zastavení bankovních převodů je extrémně krátké (často se okno zavře do 72 hodin). Zločinci to vědí a často posílají tyto kompromitované zprávy ve čtvrtek nebo v pátek.

Originální článek naleznete zde.